MCUは、プログラミングインターフェイスを介してハッキングに抵抗します

- 発行::2023-11-27

PDID(プログラミングとデバッグインターフェイスが無効)と呼ばれる、「有効にすると、この拡張されたコード保護機能は、プログラミングを投資するインターフェイスへのアクセスをロックアウトし、ファームウェアを読み取り、変更または消去することを許可する試みをブロックするように設計されています」。

同社は、プログラミングまたはデバッグインターフェイスを介したハッキングがWeb接続でしばしば可能であることを指摘しました。

「MCUのプログラミングおよびデバッグピンもチップの他の機能と共有されています」とMicrochipはElectronics Weeklyに語りました。「これは、それらのピンに接続されているものはすべて、表面上ポートにアクセスできることを意味します。クラウドベースの攻撃でシステムの他の部分を破壊したハッカーは、プログラムdebugポートがまだアクティブであることを考えると、MCUの内容を再プログラムする方法を把握できます。実際、既存のクラウド接続された埋め込みシステムは、クラウドを介してデバイスを再プログラムするように設計されているため、設計の一部としてシステムに物理的にアクセスできないハッカー向けに施設があります。」

新しい1回限りの無効化は、MCUのPIC18-Q24ファミリーに実装され、ICSP(インサーキットシリアルプログラミング)インターフェイスで動作します。

PDID構成ビットがオンになったら、「デバイスはICSPアクセスから永久にロックダウンされ、それ以上のバルク時代の操作は不可能です」と同社は説明しました。「ただし、内部NVM [非揮発性メモリ]インターフェイスを使用して、メモリ領域にアクセスできます。この機能は、セキュリティアプリケーション用のICSPインターフェイスを介して、デバイスを1回限りのプログラム可能にすることを目的としています。」

PDIDビットはICSPまたはセルフライターを介してプログラムできます。この後、「デバッグモード」で実行するデバイスがフラッシュメモリを消去または書き込むこともできません。また、デバッグツールがデバイスを「生産モード」に切り替えることもできません'。

PDIDが動作しているデバイスでの障害分析を可能にするために、限られたICSP機能を復元できますが、特定のロック解除シーケンスをプログラムするデバイスに保存されているブートローダーコードによってのみです。これにより、ICSPの読み取りコマンドを実行できます。プログラムフラッシュに書き込み、バルク消去を実行し、ページ消去を実行し、ICSPを介してデバイスを再プログラミングするとブロックされたままになります。

「ユーザーは、デバイスをロックする前にブートローダーコードをMCUにプログラムする必要があります」と、同社は毎週電子機器に強調しました。

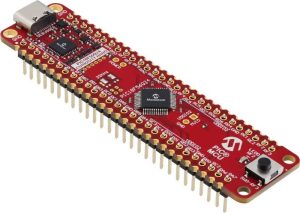

開発ツールには、Microchip PIC18F56Q24 Curiosity Nano Eval Kit(写真)が含まれます。

より多くの情報については、PIC18-Q24データシートの第8.2.5章を参照してください